E-Mail-Security

E-Mails sind nach wie vor der führende Bedrohungsfaktor für Ransomware, Phishing, Datendiebstahl und andere raffiniert ausgeklügelte Cyber-Attacken; Unternehmen können es sich deshalb nicht leisten, ungeschützt zu bleiben.

Mit der E-Mail-Security-Lösung SIEVERS MailSec erhalten Sie eine übergreifende Lösung mit vielseitigen Features, die den Schutz Ihrer E-Mail- und Datensicherheit gewährleisten.

Schutz für Ihr M365: Schützen Sie Ihre M365-Umgebung. Mit SIEVERS MailSec 365 erhalten Seie eine E-Mail-Security verbunden mit einer Backup- und Recovery-Lösung für Ihr M365.

Vorteile der E-Mail-Security-Lösung SIEVERS MailSec

- Filterung von ein- und ausgehenden E-Mails

- Filterung schädlicher Inhalte (z.B. Viren)

- Filterung unerwünschter Werbung (z.B. Spam)

- Filterung legitimer Werbung (z.B. Newsletter)

- White- und Blacklist-Funktionen

- Content- und Compliance-Filterung

- Spam-Erkennungsrate von mindestens 99,9 %

Serviceübersicht

| SIEVERS MailSec | SIEVERS MailSec 365 | |

| SIEVERS-GROUP Service Desk | ✓ | ✓ |

| Alarmierung bei Störungen | automatisch zum Service Desk der SIEVERS-GROUP | |

| Intervention bei Störungen des E-Mail-Verkehrs | ✓ | ✓ |

| Abrechnungsmodell | Je Postfach | Je M365 Cloud Lizenz mit akt. Exchange Feature |

| Geteiltes Administrationsmodell | ✓ | ✓ |

| Rechenzentrumsstandort | Deutschland | |

| Pflege kundenspezifischer Freigabelisten (White-/Blacklist) | SIEVERS-GROUP Service Desk oder als Self Service | |

| E-Mail-Quarantäne-Verwaltung (Freigabe/Blockierung) | SIEVERS-GROUP Service Desk oder als Self Service | |

| Spam- und Virenfilter für eingehende/ausgehende E-Mails | ✓ | ✓ |

| Content- und Compliance-Filter | ✓ | ✓ |

| Transportwegverschlüsselung (TLS) | ✓ | ✓ |

| Schutz vor gezielten und komplexen Angriffsmustern | ✓ | ✓ |

| Prüfung, Ausführung und Analyse verdächtiger Anhänge in einer sicheren Umgebung (ATP, Sandboxing) | ✓ | ✓ |

| Verhaltensanalyse von verdächtigen Link-Zielen (URL Rewriting, Link Scanning) | ✓ | ✓ |

| Plausibilitätsprüfung von Absender- und Metadaten zur Verhinderung von Betrugsversuchen (CEO-Fraud, Anti-Spoofing) | ✓ | ✓ |

| Analyse von verschlüsselten Office- und PDF-Dateien | ✓ | ✓ |

| E-Mail-Signatur & Company Disclaimer | optional | ✓ |

| Automatische, Richtlinien-basierte E-Mail-Verschlüsselung | optional | ✓ |

| E-Mail-Archivierung für bis zu 10 Jahre | optional | ✓ |

| E-Mail-Backup für 90 Tage bei Mailserver-Ausfall | optional | ✓ |

| Backup & Recovery für Microsoft 365-Applikationen | ./. | optional |

Zusatzoptionen für noch mehr Sicherheit

- Datensicherung und Wiederherstellung für Microsoft 365-Applikationen (nur für Paket: MailSec 365)

- Verschlüsselung des E-Mail-Verkehrs (nur für Paket: MailSec 365)

- E-Mail-Archivierung / Vorhaltezeitraum: 10 Jahre inkl. 25 GB Speichervolumen über alle Postfächer gemittelt (nur für Paket: MailSec 365)

- Signatur & Disclaimer (nur für Paket: MailSec 365)

- Hosting und Verwaltung der Domain auf redundant gesicherten DNS-Servern

Sie brauchen eine E-Mail-Security verbunden mit einer Backup- und Recovery-Lösung für Ihr M365?

Schützen Sie Ihr Unternehmen, Ihre Daten und Mitarbeiter:innen

Im Laufe der Zeit hat sich das Gefährdungspotential von E-Mail-Angriffen so entwickelt, dass sie klassische Abwehrmechanismen in Ihrem Unternehmen ohne Weiteres umgehen können. Somit müssen Sie nicht nur für Schutz am Gateway, sondern auch darüber hinaus sorgen. Jedes Unternehmen sollte die richtigen Technologien und das richtige Know-how einsetzen, um eine effektive E-Mail-Security zu gewährleisten.

Was bedeutet eigentlich E-Mail-Security?

Was bedeutet eigentlich E-Mail-Security?

Eine zeitgemäße E-Mail-Security-Lösung bietet Ihrem Unternehmen den notwendigen Schutz gegen E-Mail-Angriffe. Sie konzentriert sich nicht nur auf klassische Angriffe, sondern auch auf komplexe E-Mail-Bedrohungen, die oft mittels Backdoor-Techniken, wie Spoofing oder Social Engineering, Ihre Abwehrmechanismen umgehen, um in Netzwerke eindringen zu können. Eine mehrstufige E-Mail-Security-Strategie senkt die Anfälligkeit für Angriffe drastisch und hilft, Ihr Unternehmen, Ihre Daten und Ihre Mitarbeiter:innen besser zu schützen.

Der E-Mail-Angriff kann unauffällig beginnen. Wenn eine Anlaufstelle, wie z.B. ein Rechner, in Ihrem Unternehmen infiziert wird, kann der Angreifer weitere Zielsysteme übernehmen. Studien belegen, dass solche Infektionen durchschnittlich erst nach 270 Tagen entdeckt werden. Der Schaden, der in der Zwischenzeit entstehen kann, ist immens.

Eine E-Mail-Security-Lösung bietet Ihrem Unternehmen in den verschiedensten Szenarien die gewünschten Schutzmechanismen gegen Spam, Phishing und Malware. Zudem werden Bedrohungen durch unbekannte Exploits, Social Engineering oder Spoofing durch innovative Lösungsansätze verhindert.

Welche E-Mail-Bedrohungen können für Sie gefährlich werden?

Welche E-Mail-Bedrohungen können für Sie gefährlich werden?

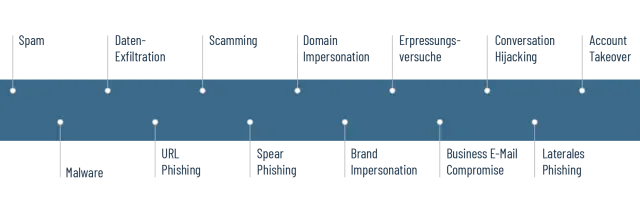

E-Mail- und Phishing-Bedrohungen unterscheiden sich heute sehr stark in der Komplexität, dem Ausmaß und der Auswirkung auf Ihr Unternehmen. Gegen diese Kategorien für E-Mail-Bedrohungen sollten Sie sich schützen:

- Spam: Dies sind Massen-E-Mails, die meist kommerzieller Natur sind. Sie werden ohne Bezug auf die Identität des Empfängers versendet.

- Malware: Dies ist eine Software, die genutzt wird, um Geräte zu beschädigen, für betriebliche Störungen zu sorgen, Daten zu stehlen oder Zugriff auf ein Remote-System zu erlangen. Malware wird für gewöhnlich über E-Mail-Anhänge oder URLs verteilt.

- Data Exfiltration: Bei diesem Angriff werden Daten ohne Zustimmung des Eigentümers kopiert oder von einem Remote-System abgerufen.

- Phishing: Mittels einer E-Mail soll dem Endanwender vorgetäuscht werden, dass diese von einer vertrauenswürdigen Person kommt. Das Ziel der Phishing-Mails ist es, dass der Endanwender vertrauliche Daten oder Informationen preisgibt.

- Impersonation: Ähnlich wie beim Phishing sind dies Angriffe, bei denen sich jemand als eine andere Person, ein Unternehmen oder ein Servicedienstleister ausgibt. Ziel ist es, durch Identitätsmissbrauch an wertvolle Daten, Informationen oder Konten zu gelangen.

Die folgenden Arten von E-Mail-Angriffen, resultierend aus den vorher genannten Kategorien, sind in der Praxis sehr häufig anzutreffen und werden von Hackern oftmals kombiniert ausgespielt:

Hatten Sie schon Berührungspunkte mit E-Mail-Angriffen, oder sind Sie vielleicht schon betroffen?